Consejos para hacer frente a los piratas informáticos en la pequeña y mediana empresa.

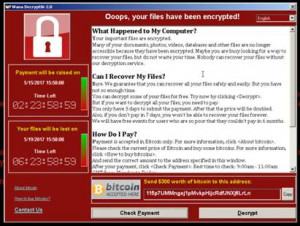

El reciente ataque del virus WannaCry, que ha afectado a unos 360.000 equipos de 180 países, ha vuelto a poner el foco sobre la ciberseguridad, sobre la tecnología necesaria para que aquélla sea efectiva frente a la acción de los piratas informáticos. En esa tesitura surge una de las ‘preguntas del millón’ en cuanto a informática se refiere: cómo protegerse del ransomware, el gran ciberenemigo de las pymes.

Aunque el ransomware puede atacar a cualquier empresa, sea ésta del tamaño que sea, la pyme se ha convertido en el objetivo predilecto de sus ciberataques en los últimos tiempos. Prueba de ello es que cuatro de cada diez empresas europeas han sido infectadas por ataques informáticos de ransomware durante 2015 y 2016, según cálculos de Trend Micro.

¿Qué es el ‘ransomware’?

Se trata de un software malintencionado creado por hackers que cifra los archivos, bloquea el equipo y mantiene el control sobre éste hasta que el usuario paga una cierta cantidad de dinero, explican desde Barracuda, empresa especializada en soluciones para el sector de las Tecnologías de la Información.

El ransomware puede actuar de dos formas, bien mostrando una imagen o página web a pantalla completa que impide ver el contenido del equipo y acceder a él, bien cifrando los archivos para que no puedan abrirse.

Este virus puede transmitirse por correo electrónico o como una comunicación encubierta -una vez descargado, el malware establece la comunicación con un servidor de comando y control-, usando un cifrado avanzado y exigiendo un rescate en bitcoins, cuyo plazo de pago es siempre breve.

¿Qué hacer ante un ataque de ‘ransomware’?

¿Qué debes hacer si tu pyme sufre un ataque de ransomware? Nada más detectar la infección, es preciso seguir los siguientes pasos. No obstante, si trabajas con un proveedor de servicios, ponte en contacto con él rápidamente para que te ayude a ejecutarlos correctamente.

Cómo recuperar los datos secuestrados

- Desconectar de la red y detener la realización de backups de los datos de forma inmediata. Aunque algunas variantes de ransomware no se limitan a cifrar los archivos compartidos en una red, actuando de este modo también impedirá que el software malintencionado sobrescriba los backups limpios con archivos infectados. Asimismo, debe comprobarse si hay otros equipos infectados.

- Eliminar el ransomware y limpiar los equipos de software malintencionado. «Si cuentas con un sistema de restauración eficaz, elimina todas las huellas del ransomware con un software antivirus o un eliminador de malware adecuado antes de continuar. No debes realizar pruebas con los datos ni intentar recuperarlos hasta eliminar por completo todo rastro existente del ransomware. Debes tener en cuenta que, si eliminas el ransomware, estarás renunciando irreversiblemente a la posibilidad de desbloquear los archivos pagando el rescate. Esto no debe suponerte un problema si has realizado un backup de los datos en otra ubicación independiente y no tienes previsto pagar el rescate. Como precaución adicional, realiza una serie de pruebas en la red en modo seguro antes de restaurar los archivos para averiguar si hay otros archivos infectados», desarrollan desde Barracuda.

- Restaurar a partir del backup limpio más reciente. Si realizas backups de forma sistemática, busca una versión limpia de los archivos y restáuralos a partir del conjunto de backup más reciente. Si no sigues las prácticas recomendadas de backup, desgraciadamente te quedarás sin opciones: o pagas el rescate o aceptas la pérdida de todos tus datos.

La formación de los empleados, clave

La formación es la mejor herramienta para ayudar a tu empresa a evitar la infección por ransomware (o cualquier otra forma de malware). Da a conocer a tus empleados las tácticas y los métodos de ingeniería social más comunes para que no se conviertan en víctimas de correos electrónicos de suplantación de identidad o mensajes falsificados. Resulta especialmente útil mostrar ejemplos de estos tipos de correos y de los archivos adjuntos que suelen utilizarse en acciones de ingeniería social para que los usuarios finales aprendan a evitarlos.

Algunas prácticas recomendadas de seguridad que compartir con los trabajadores de la pyme:

- No abrir correos electrónicos procedentes de direcciones extrañas o desconocidas.

- No desactivar el software antivirus o antimalware.

- Acudir a los sitios oficiales o de descarga directa.

- Si se recibe un correo electrónico de un contacto conocido que incluya un archivo adjunto o un enlace, comprobar con la persona u organización en cuestión si realmente ha enviado dicho mensaje.

Consejos sobre cómo actuar ante el ataque de ‘hackers’

Además de la formación para los empleados, de forma más genérica también es recomendable seguir los siguientes consejos.

- Actualizar de forma sistemática los sistemas operativos y el software antivirus y antimalware.

- Desactivar las macros de los documentos de Office. Muchas de las nuevas clases del ransomware engañan a los usuarios para que ejecuten macros en programas de Microsoft Office. Las macros automatizan las tareas que los usuarios realizan con frecuencia y entrañan un riesgo de seguridad potencial importante. Si se introducen macros malintencionadas, la infección afecta a un primer archivo y, a partir de aquí, se propaga rápidamente. Microsoft Office 2016 desactiva las macros automáticamente. Si tu empresa utiliza una versión anterior, habrá que desactivarlas.

- Impedir la ejecución de archivos .exe en las carpetas AppData o LocalAppData. El ransomware suele afectar a las carpetas AppData o LocalAppData. Puedes impedir que se ejecuten las descargas iniciales de malware bloqueando los archivos .exe en estas carpetas.

- Configurar un firewall de nueva generación. Los firewalls pueden ayudar a tu pyme a defenderse del ransomware de forma proactiva, en lugar de limitarse a reaccionar a un ataque ya efectuado.

- Realizar copias de seguridad de los datos frecuente y sistemáticamente. El backup en una ubicación distinta es fundamental en la estrategia de recuperación del ransomware y debe considerarse un componente integral del plan de recuperación ante desastres. ¿Por qué en otra ubicación? Porque se sabe que el ransomware infecta las unidades locales y los recursos compartidos de red designados con letras de unidad en los equipos infectados. Esto significa que, si únicamente se utiliza una solución local, los backups también se cifrarán y prácticamente quedará descartada la posibilidad de recuperar el contenido sin pagar el rescate. Asimismo, también conviene:

- Conservar varias versiones de los archivos protegidos.

- Guardar los archivos de varios días.

- Probar frecuentemente las restauraciones.

Por qué nunca hay que ceder al chantaje

En último lugar, conviene recordar que «efectuar el pago no garantiza que los atacantes envíen la utilidad y/o contraseña de descifrado, sólo premia su campaña y les motiva a seguir distribuyendo masivamente este tipo de código dañino”, aseveran desde el Centro Criptológico Nacional.